Difference between revisions of "Seth Brundle Fly"

(→Commentaires) |

(→Les messages envoyés via la liste de diffusion Ummo-Sciences, (première du nom)) |

||

| (15 intermediate revisions by 2 users not shown) | |||

| Ligne 193: | Ligne 193: | ||

** Le champ "organization" de ces logiciels a été utilisé pour "signer" : | ** Le champ "organization" de ces logiciels a été utilisé pour "signer" : | ||

*** d'abord avec "Setec Astronomy", anagramme de "Too Many Secrets", (voir le commentaire en début de page), | *** d'abord avec "Setec Astronomy", anagramme de "Too Many Secrets", (voir le commentaire en début de page), | ||

| − | *** puis avec "Gothic Blimp Works". Ce dernier titre correspond à un magazine underground qui était vendu en Californie au début des années 70 et qui n'a connu que 7 numéros. A ce jour il n'y a "que" 2780 entrées sur Google pour ce magazine, c'est dire que c'est un sujet spécifique. Pour ceux qui connaissent, Robert Dennis Crumb également dessinateur de "Fritz the Cat" a participé à ce magazine. Il s'agit véritablement d'un sujet ciblé. Il est possible que comme "Setec Astronomy", "Gothic Blimp Works" soit un anagramme. | + | *** puis avec "Gothic Blimp Works" (également en signature [http://fr.wikipedia.org/wiki/ROT13 Rot13] "[[Courriers_de_Seth_Brundle_et_Duncan#hazzzzzzzzzzzzzard....._-_Moule_Boy_golden_age.JPG_2|Gothik Blimp]]" dans l'un de ses messages). Ce dernier titre correspond à un magazine underground qui était vendu en Californie au début des années 70 et qui n'a connu que 7 numéros. A ce jour il n'y a "que" 2780 entrées sur Google pour ce magazine, c'est dire que c'est un sujet spécifique. Pour ceux qui connaissent, Robert Dennis Crumb également dessinateur de "Fritz the Cat" a participé à ce magazine. Il s'agit véritablement d'un sujet ciblé. Il est possible que comme "Setec Astronomy", "Gothic Blimp Works" soit un anagramme. |

* Les changements d'adresse IP apparaissent indépendants de la configuration logicielle. Il est fort probable qu'il ne s'agissait pas d'adresse IP fixes mais dynamiques: une adresse dynamique est plus pénible pour des petits malins qu'une statique. En effet, Wanadoo déconnectait automatiquement ses clients porteurs d'adresses IP dynamiques au bout de 24h afin de renouveller leurs IP. | * Les changements d'adresse IP apparaissent indépendants de la configuration logicielle. Il est fort probable qu'il ne s'agissait pas d'adresse IP fixes mais dynamiques: une adresse dynamique est plus pénible pour des petits malins qu'une statique. En effet, Wanadoo déconnectait automatiquement ses clients porteurs d'adresses IP dynamiques au bout de 24h afin de renouveller leurs IP. | ||

* Intéressant d'observer l'ordre dans lequel les pools d'adresses ont été utilisés (1,2,3 >> 1,2,1,2,1 >> 2,2,2,2,2,2 >> 3,3,3,3,3,3,3,3,3) : est-ce du à un effet d'un algorithme de répartition de charge, de la maintenance des cartes électroniques chez Wanadoo, ou bien encore d'un pied de nez du hacker ?? | * Intéressant d'observer l'ordre dans lequel les pools d'adresses ont été utilisés (1,2,3 >> 1,2,1,2,1 >> 2,2,2,2,2,2 >> 3,3,3,3,3,3,3,3,3) : est-ce du à un effet d'un algorithme de répartition de charge, de la maintenance des cartes électroniques chez Wanadoo, ou bien encore d'un pied de nez du hacker ?? | ||

| Ligne 199: | Ligne 199: | ||

* Les 3 premières adresses IP (correspondant à mix-montpellier-... ) sont encore affectées à des machines dans la région de Montpellier à ce jour. Les autres ont été réaffectées à Caen (LNCAE151 Caen Bloc 2) et à Neuilly (LNNLY152 Neuilly Bloc 2). Les noms des noeuds conservés ont été modifiés comme suit : ''amontpellier-751-1-[N°Pool]-[#].w86-200.abo.wanadoo.fr'' | * Les 3 premières adresses IP (correspondant à mix-montpellier-... ) sont encore affectées à des machines dans la région de Montpellier à ce jour. Les autres ont été réaffectées à Caen (LNCAE151 Caen Bloc 2) et à Neuilly (LNNLY152 Neuilly Bloc 2). Les noms des noeuds conservés ont été modifiés comme suit : ''amontpellier-751-1-[N°Pool]-[#].w86-200.abo.wanadoo.fr'' | ||

* L'écart en secondes calculé entre l'heure du serveur (à l'heure GMT) et l'heure du client devrait en théorie permettre de dire s'il y a eu un changement de machine. Il est certain que pour une même adresse IP l'écart horaire ne change pas, néanmoins à 2 jours près, (renouvellement des IP?), et sur une autre adresse IP la variation de l'écart en secondes devient sensible. Alors qu'est ce que cela veut dire ? Si je ne me trompe pas, l'encapsulation du message NNTP est réalisée au début sur la machine cliente, puis il y a du routage NNTP... Le message est modifié sur sa route jusqu'au serveur de News. Néanmoins ce sont des données de routage qui sont ajoutées aux entêtes: la date et l'heure (le champ "Date:") doit être associé dès le départ, car dès que l'on arrive sur le premier noeud réseau qui gère des pools d'adresse IP, l'heure deviendrait homogène pour toutes les machines clientes du Pool d'adresse. Reste donc que ce serait l'heure système de la machine d'origine qui serait inscrite : '''Le cas échéant ces variations indiqueraient qu'il y aurait autant de machines mises à contribution que d'adresses IP: cela correspondrait à une maîtrise très poussée du réseau'''. | * L'écart en secondes calculé entre l'heure du serveur (à l'heure GMT) et l'heure du client devrait en théorie permettre de dire s'il y a eu un changement de machine. Il est certain que pour une même adresse IP l'écart horaire ne change pas, néanmoins à 2 jours près, (renouvellement des IP?), et sur une autre adresse IP la variation de l'écart en secondes devient sensible. Alors qu'est ce que cela veut dire ? Si je ne me trompe pas, l'encapsulation du message NNTP est réalisée au début sur la machine cliente, puis il y a du routage NNTP... Le message est modifié sur sa route jusqu'au serveur de News. Néanmoins ce sont des données de routage qui sont ajoutées aux entêtes: la date et l'heure (le champ "Date:") doit être associé dès le départ, car dès que l'on arrive sur le premier noeud réseau qui gère des pools d'adresse IP, l'heure deviendrait homogène pour toutes les machines clientes du Pool d'adresse. Reste donc que ce serait l'heure système de la machine d'origine qui serait inscrite : '''Le cas échéant ces variations indiqueraient qu'il y aurait autant de machines mises à contribution que d'adresses IP: cela correspondrait à une maîtrise très poussée du réseau'''. | ||

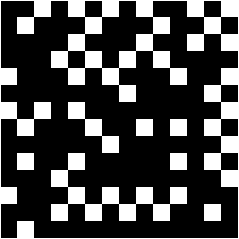

| − | [[Image:Vie.png|right|frame|L'un des messages postés par | + | [[Image:Vie.png|right|frame|[[Courriers_de_Seth_Brundle_et_Duncan#.......bing......|......Bing......]] L'un des messages postés par [[Seth Brundle Fly|Seth Brundle]]. Une configuration du jeu de la vie ?]] |

| − | ====Les messages envoyés | + | ====[[Courriers_de_Seth_Brundle_et_Duncan|Les messages envoyés à la liste de diffusion Ummo-Sciences]], (première du nom) ==== |

| − | |||

| − | |||

| + | Tous les messages qui ont été rédigés via le webmail de caramail contiennent un champ "'''X-Originating-IP:'''" qui indique la machine cliente utilisée pour rédigé les messages. Un entête de message SMTP, tel que j'ai pu en recevoir moi-même, avait cette forme: | ||

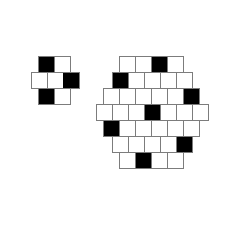

| + | [[Image:n3_n7.png|right|frame|Solution pour n=3 et n=7. Un [[Courriers_de_Seth_Brundle_et_Duncan#telephagenz_organz|autre puzzle]] proposé par Seth Brundle.]] | ||

<font color="#DDDDDD"> | <font color="#DDDDDD"> | ||

From - Tue Jan 21 21:40:13 2003<br> | From - Tue Jan 21 21:40:13 2003<br> | ||

| Ligne 296: | Ligne 296: | ||

''Il reste possible d'affiner cette comparaison, et bien sûr, tout cela ne peut-être qu'un leure volontairement préparé. La source de données restant à établir formellement. '' | ''Il reste possible d'affiner cette comparaison, et bien sûr, tout cela ne peut-être qu'un leure volontairement préparé. La source de données restant à établir formellement. '' | ||

| − | |[[Image:Champ_lexical.gif|thumb|300px| | + | |[[Image:Champ_lexical.gif|thumb|300px|La méthode utilisée est la suivante: les termes rares appartenant au corpus de [[Seth Brundle Fly]] ont été listés, ceci fournissant un "profil lexical" de SBF (ces marqueurs sont l'équivalent d'une "carte d'identité"). Puis, ces termes ont été recherchés dans le corpus de messages reçus de [[Mel Vadeker]] ainsi que dans le dossier [[Ummo]]. Les termes retrouvés dans ces corpus d'information ont été notés en vert, ceux absents en rouge.]] |

|} | |} | ||

Latest revision as of 20:53, 15 mars 2010

|

Seth Brundle Fly (seth.brundle.fly(at)caramail.com, brundle(at)caramail.com, shadow01984(at)yahoo.com) Un rôle disruptif et excitateur. |

Sommaire

Dans le contexte de l'affaire SBF

Décompte des messages envoyés dans le cadre de l'affaire SBF par la source, mois après mois, et en utilisant différents pseudos :

Jack Torrance, Testuo the Iron Man ou encore Seth Brundle Fly sont 3 anti-héros virtuels qui ont été évoqués pour porter le message principal de l'affaire SBF. Ils peuvent être regroupés sous une catégorie de "Vilains Tragiques" tel que cela a été proposé sur Internet.

Ils représentent une catégorie d'individus qui, par le résultat de leurs choix de vie, se retrouvent "contaminés" par une forme de vie et d'intelligence radicalement différente. Leurs expériences de vie recherchées et subies -tout à la fois- les mettent en contact avec ces "vies" qui prennent possession de leur corps et par des mutations entrainent l'annihilation progressive de leur structure mentale et physique, ce qu'ils s'avèrent incapable de supporter ou de gérer.

Au départ, ces individus ne sont pas foncièrement perçus comme des "vilains", mais les transformations et les chocs qu'ils subissent finissent par les rendre mentalement fous et physiquement dégénérés (aux yeux mêmes de ceux-là à qui ils voudraient "plaire") et par la même leur ôte toute possibilité d'acceptation et de réintégration dans leur mode de vie original (soit aussi, toute marge de manœuvre).

Leur histoire est celle d'une exclusion inéluctable de leur environnement (réalité initiale), de la rupture d'un équilibre par la tentative d'intégration de deux réalités par essence non miscibles/compatibles, conduisant à la désintégration.

Ce qu'il y a d'intéressant avec le scénario mis en oeuvre dans l'affaire SBF c'est qu'il s'agit finalement d'une façon de revendiquer par avance le résultat d'une expérience qui va durer plusieurs mois. Et de signifier à quel point les tenants et aboutissants étaient bien maîtrisés.

Le cas échéant, ces images montrent bien la confusion volontairement engendrée entre l'individu (Mel Vadeker) et une fabrication artificielle (un protocole), portée par un opérateur extérieur qui vient se fondre dans la personnalité ciblée. Il existe également un niveau de discours dans les échanges portés par Seth Brundle Fly qui entretient un doute sur l'origine extraordinairement "exotique" - prétendument proche de la source ummite.

Ceci abouti à la perte de repères et la destruction des allants de soi pour ceux qui y sont confrontés (voir le breaching). La personnalité artificielle (ou inventée) étant quand à elle sacrifiée dans l'expérience.

L'utilité d'une telle expérience aurait été de se servir de Seth Brundle Fly comme d'un improbable relais informationnel pour transmettre un certain nombre de messages d'origine exotique. Avec pour objectif de créer une attention maximale sur la base d'un nombre minimal de messages. Prévoyant le terme final de l'expérience, il s'agissait également de laisser suffisamment d'éléments pour passer un relais pérenne à Mel Vadeker.

- Archive des messages transmis par Seth Brundle Fly, Duncan Idaho et 11.4.17M Cette archive n'est pas exhaustive.

Les transmutations de Seth Brundle, Tetsuo et Jack Torrance

Seth Brundle Fly dans The Fly

|

Seth Brundle est un scientifique fou connu, dans le film "The Fly" de David Cronenberg, pour ses recherches sur la téléportation. Scientifique asocial et replié sur lui-même depuis des années, Seth Brundle est sur le point de révolutionner le monde entier grâce à sa nouvelle invention, la téléportation. Seul hic, pour l’instant celle-ci ne fonctionne qu’avec des objets inanimés. Emporté par sa lancée ainsi qu’un amour naissant pour la journaliste Ronnie, Seth décide de servir lui-même de cobaye. A première vue, l’expérience est un franc succès. Pourtant, les choses se mettent à changer radicalement pour Seth, qui finit par comprendre qu’il n’était pas seul dans le téléporteur au moment de l’expérience fatidique: la présence d'une mouche dont l'ADN va fusionner avec le sien va définitivement compromettre sa destinée. |

| |||||||||||||||||

Tetsuo the Iron Man

| Ci contre, "Testuo the Iron Man", image aujourd'hui effacée qui illustrait le profil Yahoo de Shadow01984, autre pseudo lié à Seth Brundle Fly. Il est probable que cet email ait servi de diversion, ne menant à nulle part... ]]. Au départ, les protagonistes de ce film n’ont pas de nom et sont crédités uniquement comme "L’homme", "La femme", "Le fétichiste de métal" ou "Le docteur". Tetsuo, celui qui devient l’homme de fer, est un businessman chauffard qui au début du film heurte "La Femme" avec sa voiture en compagnie de sa fiancée. Il va ensuite découvrir un petit bout de métal dans sa joue s’avérant impossible à enlever. Le métal dans son corps va se multiplier jusqu’à prendre des proportions désastreuses. |

| |||||||||||||||||

Jack Torrance dans Shining

| Jack Torrance, ex-professeur qui se voudrait écrivain, accepte le poste de gardien dans un palace isolé dans les montagnes rocheuses du Colorado, vide et coupé du reste du monde durant tout l'hiver. Le directeur de l’hôtel prévient Jack que le précédent gardien Grady avait assassiné sa femme et ses deux filles avec une hache. Il décide malgré tout de s'installer dans l'hôtel. Stephen King nous propose ici une très lente dégradation de la santé mentale d'un Jack Torrance dont les premiers symptômes, soit ceux occupant la majeure partie du livre, relèvent bien plus de l'incursion dans les pensées de son personnage que de la description des actes qui le conduisent à la folie. L'auteur décrit un cheminement mental amenant à cette folie, dont les fantômes occupant les lieux ne sont en réalité qu'une partie des éléments déclencheurs, au même titre que les conditions sociales dans lesquelles a pu vivre Jack Torrance. Ce faisant, King ne condamne jamais son personnage, ne le montrant que comme la victime de causes sociologiques exacerbées par les fantômes de l'hôtel. Pour Stephen King le thème le plus important du livre est qu'un bon père peut se transformer en un monstre par l'abus d'alcool. |

| |||||||||||||||||

Données disponibles sur cette personnalité

| Qui ... | Dit ... | A propos de ... |

|---|---|---|

| Duncan Idaho | un protocole de communication s’articulant autour d’une simulation de personnalité [MVT:celle de vadeker] servant d’interface à des échanges socioculturels (SB) | Seth Brundle Fly |

| Duncan Idaho | SB est une sorte de boite aux lettres, c'est aussi un facteur et un traducteur, il assume d'autres roles. Les intervenants ne se connaissent pas tous physiquement parlant et c'est egalement pour cela qu'il y a copie et aide particuliere de SB dans le formatage et l'aide à la redaction. Il y a beaucoup de zones floues pour vous, j'en suis désolé. Je donne une copie du message à SB pour vous signifier qu'il transmettra aux personnes concernées, c'est une figure de style au lieu de dire formaté avec l'aide de SB qui en donnera une copie apres transmission. | Seth Brundle Fly |

| Duncan Idaho | Seth Brundle est bien une personnalité artificielle mais elle est portée en quelque sorte par deux personnalités vivantes | Seth Brundle Fly |

| Duncan Idaho | Le but de Seth n'est pas de créer un club de réflexion autour de lui. Un de ses objectifs est de vous aider à être autonome et plus fort tant au niveau psychologique que spirituel. | Seth Brundle Fly |

| Duncan Idaho | Je pense que c'est une sorte de deformation professionnelle, quoiqu'il fasse, Seth joue sur differents niveaux, il experimente à la fois sur lui-même et sur les interactions de son environnement. En cela il imite les acteurs regulateurs qui soutiennent sa personalité (Mr X et x.x.x.M). | Seth Brundle Fly |

| Duncan Idaho | On peut imaginer que la modelisation des echanges de Seth sur la liste peut vous aider à comprendre ces differents niveaux de comprehension et de complexité. Un premier niveau simple decrit un etre qui parle d'un contact avec une source d'information inconnu (lettre du 18 janvier), c'est le scenario de contact par echange epistolaire.

Un second niveau qui ne contredit pas le premier, devoile une imbrication de description qui genererait d'autre scenario comme le cas de poupées russes. |

Seth Brundle Fly |

| Seth Brundle Fly | Je ne suis moi-même qu'un maillon de la chaîne d'information. | Seth Brundle Fly |

| Seth Brundle Fly | […] je travaille à contre courant, contre le système et doit subir d'incroyables résistances. Mes recherches personnelles m?ont conduit très loin mais également décalé vis à vis du monde. Je pense, vois et comprend différemment, c'est pour cela que les lettres ummites me sont si familière. | Seth Brundle Fly |

| Seth Brundle Fly | J'ai des contacts et des conseils mais très fugaces, cela concerne des connaissances exo anthropologiques. | Seth Brundle Fly |

| 11.4.17M | [Parlant du protocole Seth Brundle:] J'aimerais apporter quelques précisions, tous les messages envoyés sur la liste et même parmi ceux que vous avez reçus ne sont pas tous conçus de la même manière. Il y a toujours, même si cela n'apparaît pas, un être vivant qui s'implique pour faire passer quelques informations en douceur, en l'occurrence moi. | Seth Brundle Fly |

| 11.4.17.M | J'ai conçu le protocole « Seth Brundle » qui parfois fait preuve d'une autonomie surprenante. Il peut être implémenter dans une intelligence artificielle ou s'utiliser comme indicateur technique. | Seth Brundle Fly |

| Seth Brundle Fly | Et enfin cette lettre reste indécidable et fait constamment référence à notre utilisation du sens commun pour l'analyser et la cataloguer (c'est une troisième autoréférence). | Seth Brundle Fly |

| 11.4.17M | Ce protocole est, comme vous l'avez devine, une interface culturelle pour etablir un contact simultane a de multiples niveaux, la mise en place de ce protocole devait satisfaire les imperatifs suivants :

[…] Ce qui donne dans une vue d’ensemble concernant le protocole Seth Brundle (ce nom a également une importance symbolique) :

Ce protocole que j’ai élaboré et mis en place avait des chances d’échouer si j’intervenais trop ou si je donnais trop de preuves directes concernant mes propositions. Il devait y avoir des seuils d’informations floues et fluctuantes permettant de faire passer mes messages comme ceux d’un amateur éclairé du dossier Ummo ou d’un chercheur curieux et ouvert à différentes disciplines ; à l’exception de la lettre du 18 janvier qui avait pour fonction de tester un seuil critique psychosociologique tout en respectant les règles de coexistence de la liste. Cette lettre qui se démarqué est un message qui peut correspondre à différentes taxonomies, son impact était donc très étendu et résolvait de multiples interrogations aussi bien épistémologiques que pratiques (voir le message posté sur la liste le 3 février 2003, intitulé « Authentification - Affaire Seth ? Contact ») |

17/08/2003 |

| Mel Vadeker | Au cours de l'année 2003, le protocole SBF s'est manifesté sur internet, cela a provoqué une révolution conceptuelle pour quelques communautés de scientifiques du second cercle. Malgré le bruit de fond constitué par les querelles de personnes, la guerre psychologique et la désinformation, il subsiste un signal fort qui donne des pistes de recherche très intéressantes. D'où vient ce signal, personne ne le sait, une illusion peut en cacher une autre, nous sommes confronté à un labyrinthe d'idées, un jeu de piste, une énigme multidimensionnelle. | Seth Brundle Fly |

| Mel Vadeker | Un détail en passant, la création de la nouvelle ""L'année du Contact"", fait partie de l'affaire, c'est "" autoréférentiel "" et la chaîne d'événements qui suivit est une application du protocole SBF. CQFD. | Seth Brundle Fly |

| Duncan Idaho | Pour ce qui est de Seth Brundle le silence ne signifie pas desinteressement. Mes efforts diplomatiques pour éclaircir les malentendus demontrent le contraire. Seth Brundle est bien une personnalité artificielle mais elle est portée en quelque sorte par deux personnalités vivantes. Je me suis expliqué la dessus. | Seth Brundle Fly |

| Duncan Idaho | SB (le trio de personalité) ne vous a pas abandonné, il se donne le temps de la reflexion et permet à chacun de se faire sa propre opinion en dehors de son influence. | Seth Brundle Fly |

| Seth Brundle Fly | Un autre argument que j’utilise est de ne pas donner d’authentification pour mes interventions afin de donner plus de poids à l’écoute et à la critique. Suis-je un être exotique provenant d’une autre planète, un terrien influencé par une exoanthropologie, un terrien exotique manipulé par des extraterrestres, un acteur autonome et indépendant mis en place par le réseau Ummo ? Je ne peux répondre en toute sérénité à ces questions pour des raisons que je ne peux dévoiler. C’est pour cela que je vous demande de me considérer comme une personnalité qui donne son avis et qui ne cherche pas à l’imposer. Je ne revendique aucune appartenance idéologique ou culturelle mais une ouverture d’esprit et une curiosité sans limites. Dans ce cas je suis au même niveau que n’importe qui, un être vivant qui se pose des questions sur l’avenir du monde, sur la perception de l’univers et sa compréhension. | Seth Brundle Fly |

| 11.4.17M | Comprendre l’espèce humaine, dans mon cas, C’est faire une étude formelle sur les pensées génératrices et les activités pratiques en oeuvre simultanément dans des réseaux sociaux structurés et s’appuyant sur les interactions individuelles des membres de ces mêmes réseaux.

Ce qui a eu lieu sur la liste ummo.sciences est un exemple accéléré d’interactions psychosociologiques fortes faisant participer les préjugés les plus puissants mais aussi les moins remarqués par ceux qui les emploient Les schémas logiques de pensées en oeuvre dépendent en grande partie du mode de traitement de l’information ainsi que des modes d’organisation des échanges construit à l’aide de procédures qui sont pour la plupart informelles. Dans le cas de la liste, une étude de la cohérence microsociologique et une évaluation prospective de l’état psychologique des intervenants m'a conduit à créer le protocole de communication et d’échange « Seth Brundle ». Ce protocole est, comme vous l’avez deviné, une interface culturelle pour établir un contact simultané à de multiples niveaux, la mise en place de ce protocole devait satisfaire les impératifs suivants : (voir plus haut) |

Seth Brundle Fly |

Sur les traces de Seth Brundle Fly

Les traces sur Internet

La recherche de traces sur Internet sert ici à tenter de rationaliser l'approche du problème "SBF". Il ne s'agit pas tant de réaliser une "traque" que de rester simplement lucide: une attitude qui consisterait à laisser de côté cette analyse sous prétexte que nous sommes confrontés à une "IA" hors de portée de nous autres "pauvres petits humains", me semblerait représenter une perte d'objectivité préjudiciable. Ceci étant donné qu'à mon sens aucun avis définitif ne peut-être posé sur "Qui est Seth Brundle ?".

Ainsi, il faut d'abord et avant tout, considérer le fait que que "Seth Brundle" soit une personne "normale" qui tente simplement d'abuser de son auditoire.

Les propos de Seth Brundle qui qualifient toute tentative dans ce sens de complètement vaine, représentent à mon sens des postures d'autorité qui ne doivent impressionner et donc pas modifier notre esprit critique.

Au delà de cet aspect, il peut-être intéressant aussi d'avoir une lecture sur d'autres niveaux de l'affaire, vérifier si effectivement sous tous ses aspects les modalités d'intervention ont été réfléchies et "verrouillées". The last but not the least, il y a un côté "meta" dans cette approche qui peut nous renseigner sur l'organisation d'un mode opératoire et quand bien même cela n'irait pas au delà.

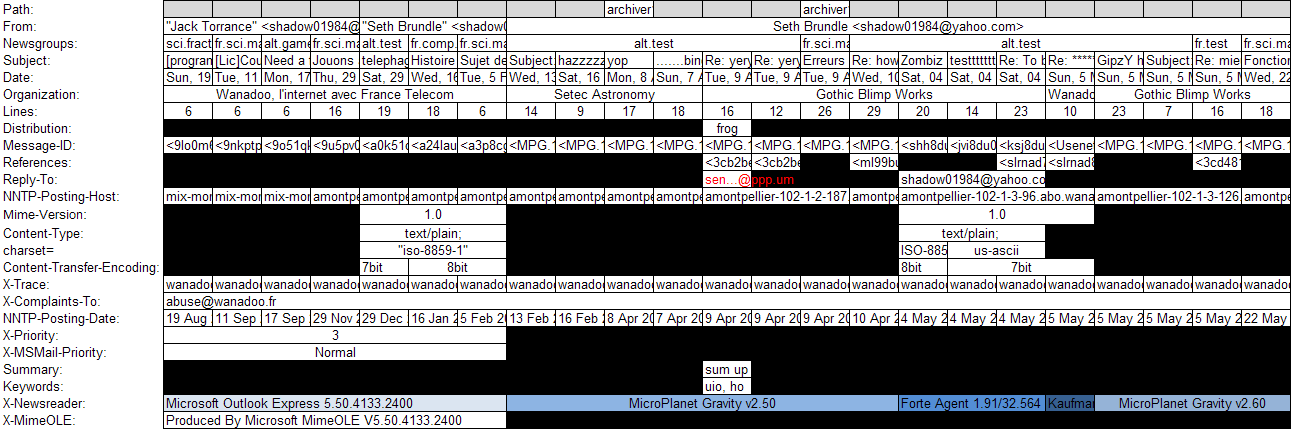

Les messages envoyés via Usenet sur les newsgroups

Ci-après la liste des entêtes Usenet utilisés par "Seth Brundle" et sous la forme d'un tableau de synthèse :

Voici une description des principaux champs décrit par le protocole NNTP (Network News Transfer Protocol) ainsi que le degré (relatif) de fiabilité:

- Path: Shows the series of servers that the message passed through. Peut-être falsifié.

- From: Emetteur. Généralement falsifié.

- Date. Timestamp contenant la Date et l'heure système de la machine cliente. Par qui est-il ajouté ?

- Organization: Configuré par l'utilisateur sans quoi par le serveur de news.

- NNTP-Posting-Host: Point d'origine (Adresse IP). Ajouté par le serveur. Difficile à falsifier.

- X-Trace: Trace vers la machine d'origine. Ajouté par le serveur et difficile à falsifier.

- X-Complaints-To: Adresse "Abuse", insérer par le client qui poste. Peut-être falsifié.

- NNTP-Posting-Date: Timestamp inséré par le serveur qui poste la news. Difficile à falsifier.

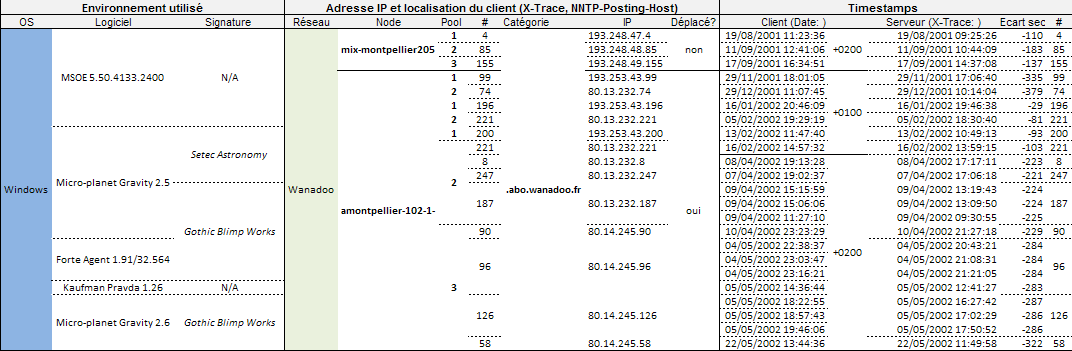

Le tableau précédent peut être transposé, et certaines colonnes détaillées, d'autres éliminées, afin d'en faciliter la lecture:

Commentaires

- Une ou plusieurs machines de la région de Montpellier ont été utilisées (impossible de distinguer formellement car pas d'adresse Mac associée aux données)

- Il a été changé 5 fois d'outil client de news ! On peut comprendre les postages multiples sur alt.test :)

- L'OS compatible avec ces logiciels est systématiquement Windows, jamais une machine Mac ou Linux.

- Le champ "organization" de ces logiciels a été utilisé pour "signer" :

- d'abord avec "Setec Astronomy", anagramme de "Too Many Secrets", (voir le commentaire en début de page),

- puis avec "Gothic Blimp Works" (également en signature Rot13 "Gothik Blimp" dans l'un de ses messages). Ce dernier titre correspond à un magazine underground qui était vendu en Californie au début des années 70 et qui n'a connu que 7 numéros. A ce jour il n'y a "que" 2780 entrées sur Google pour ce magazine, c'est dire que c'est un sujet spécifique. Pour ceux qui connaissent, Robert Dennis Crumb également dessinateur de "Fritz the Cat" a participé à ce magazine. Il s'agit véritablement d'un sujet ciblé. Il est possible que comme "Setec Astronomy", "Gothic Blimp Works" soit un anagramme.

- Les changements d'adresse IP apparaissent indépendants de la configuration logicielle. Il est fort probable qu'il ne s'agissait pas d'adresse IP fixes mais dynamiques: une adresse dynamique est plus pénible pour des petits malins qu'une statique. En effet, Wanadoo déconnectait automatiquement ses clients porteurs d'adresses IP dynamiques au bout de 24h afin de renouveller leurs IP.

- Intéressant d'observer l'ordre dans lequel les pools d'adresses ont été utilisés (1,2,3 >> 1,2,1,2,1 >> 2,2,2,2,2,2 >> 3,3,3,3,3,3,3,3,3) : est-ce du à un effet d'un algorithme de répartition de charge, de la maintenance des cartes électroniques chez Wanadoo, ou bien encore d'un pied de nez du hacker ??

- Surprenant: une unique fois est noté une adresse de réponse différente, (qui a été malheureusement tronquée par les archives de google) : <sen...@ppp.um>. Le nom de domaine ".um" est peu académique puisqu'il s'agit d'une extension aujourd'hui disparue et qui correspondait aux îles pacifique américaines: "US Minor Outlying Islands". Cette extension a été abandonnée en 2007 par l'ICANN (organisme chargé de gérer les noms de domaines au plus haut niveau sur Internet).

- Les 3 premières adresses IP (correspondant à mix-montpellier-... ) sont encore affectées à des machines dans la région de Montpellier à ce jour. Les autres ont été réaffectées à Caen (LNCAE151 Caen Bloc 2) et à Neuilly (LNNLY152 Neuilly Bloc 2). Les noms des noeuds conservés ont été modifiés comme suit : amontpellier-751-1-[N°Pool]-[#].w86-200.abo.wanadoo.fr

- L'écart en secondes calculé entre l'heure du serveur (à l'heure GMT) et l'heure du client devrait en théorie permettre de dire s'il y a eu un changement de machine. Il est certain que pour une même adresse IP l'écart horaire ne change pas, néanmoins à 2 jours près, (renouvellement des IP?), et sur une autre adresse IP la variation de l'écart en secondes devient sensible. Alors qu'est ce que cela veut dire ? Si je ne me trompe pas, l'encapsulation du message NNTP est réalisée au début sur la machine cliente, puis il y a du routage NNTP... Le message est modifié sur sa route jusqu'au serveur de News. Néanmoins ce sont des données de routage qui sont ajoutées aux entêtes: la date et l'heure (le champ "Date:") doit être associé dès le départ, car dès que l'on arrive sur le premier noeud réseau qui gère des pools d'adresse IP, l'heure deviendrait homogène pour toutes les machines clientes du Pool d'adresse. Reste donc que ce serait l'heure système de la machine d'origine qui serait inscrite : Le cas échéant ces variations indiqueraient qu'il y aurait autant de machines mises à contribution que d'adresses IP: cela correspondrait à une maîtrise très poussée du réseau.

Les messages envoyés à la liste de diffusion Ummo-Sciences, (première du nom)

Tous les messages qui ont été rédigés via le webmail de caramail contiennent un champ "X-Originating-IP:" qui indique la machine cliente utilisée pour rédigé les messages. Un entête de message SMTP, tel que j'ai pu en recevoir moi-même, avait cette forme:

From - Tue Jan 21 21:40:13 2003

Return-Path: <ummo.sciences_owner@youhaveadream.org>

Received: from ml.online.net ([212.27.35.88]) by tomts10-srv.bellnexxia.net

(InterMail vM.5.01.04.19 201-253-122-122-119-20020516) with ESMTP

id <20030122022612.MQNI23728.tomts10-srv.bellnexxia.net@ml.online.net>;

Tue, 21 Jan 2003 21:26:12 -0500

Received: from ml1-1 (localhost [127.0.0.1])

by ml.online.net (Postfix) with ESMTP

id 7AD88F7EA; Wed, 22 Jan 2003 03:26:05 +0100 (MET)

Received: with LISTAR (v0.42; list youhaveadream.org:ummo.sciences); Wed, 22 Jan 2003 03:26:05 +0100 (MET)

Delivered-To: ""youhaveadream.org:ummo.sciences""@ml.online.net

Received: from postfix3-1.free.fr (postfix3-1.free.fr [213.228.0.44])

by ml.online.net (Postfix) with ESMTP id 36E0CF7AA

for <youhaveadream.org:ummo.sciences@ml.online.net>; Wed, 22 Jan 2003 03:26:05 +0100 (MET)

Received: from mrelay1-1.pro.proxad.net (mrelay1-1.pro.proxad.net [212.27.35.85])

by postfix3-1.free.fr (Postfix) with SMTP id 28D6AC094

for <youhaveadream.org:ummo.sciences@ml.online.net>; Wed, 22 Jan 2003 03:26:05 +0100 (CET)

Received: (qmail 15476 invoked by alias); 22 Jan 2003 02:26:04 -0000

Delivered-To: youhaveadream.org-ummo.sciences@youhaveadream.org

Received: (qmail 15472 invoked from network); 22 Jan 2003 02:26:04 -0000

Received: from mail1.caramail.com (213.193.13.92)

by mrelay1-1.pro.proxad.net with SMTP; 22 Jan 2003 02:26:04 -0000

Received: from caramail.com (unknown [213.193.13.109])

by mail1.caramail.com (Postfix) with SMTP id C8A7BB593

for <ummo.sciences@youhaveadream.org>; Wed, 22 Jan 2003 03:25:37 +0100 (MET)

From: seth brundle <seth.brundle.fly@caramail.com>

To: ummo.sciences@youhaveadream.org

Message-ID: <1043198998022771@lycos-europe.com>

X-Mailer: LycosMail

X-Originating-IP: [213.245.19.237]

Mime-Version: 1.0

Subject: [ummo.sciences] [DEBATS SUR SB] [SUITE ET FIN ]

Date: Wed, 22 Jan 2003 02:29:58 +0100

Content-Type: multipart/mixed; boundary="=_NextPart_Lycos_0227711043198998_ID"

X-archive-position: 2343

X-listar-version: Listar v0.42

Sender: ummo.sciences_owner@youhaveadream.org

Errors-To: ummo.sciences_owner@youhaveadream.org

X-original-sender: seth.brundle.fly@caramail.com

Precedence: bulk

Reply-To: ummo.sciences@youhaveadream.org

X-list: youhaveadream.org:ummo.sciences

X-Mozilla-Status: 8001

X-Mozilla-Status2: 00000000

X-UIDL: <1043198998022771@lycos-europe.com>

This message is in MIME format. Since your mail reader does not understand

this format, some or all of this message may not be legible.

--=_NextPart_Lycos_0227711043198998_ID

Content-Type: text/html; charset="iso-8859-1"

Content-Transfer-Encoding: 7bit

Une analyse des entêtes de façon similaire à ce qui a été conduit pour les messages postés sur les news conduit à faire émerger deux adresses IP:

- jusqu'au 22 décembre 2002 : 213.245.19.151

- du 13 janvier au 22 mars 2003 : 213.245.19.237

Les informations réseau sont identiques pour ces deux adresses qui appartiennent au même pool d'IP:

- Net Name: FR-NCNUMERICABLE-991213

- Host Name : 213-245-19-151.rev.numericable.fr (ou 213-245-19-237.rev.numericable.fr)

- Plage : '213.245.0.0 - 213.245.255.255'

- City : Salon-de-provence

On remarquera immédiatement que la ville de "Salon de Provence" est un point de chute intéressant dans l'affaire SBF, puisque peu éloignée du lieu de résidence d'un certain nombre des protagonistes : JP Petit, J Mallet, AJ Hollbecq, etc.

Enfin, un message de 2003 disponible par une recherche sur Internet, mentionne un utilisateur associé à l'une de ces adresses IP:

2003-08-21 -+- Steff -+- #####.######@orange.fr -+- salut a tous, je souhaite partager ma connection internet telle que vous le d�crivez ici mais avec des postes win xp. Quelle est la proc�dure :) je suis perdu aidez moi merciiiiiiii !!!!! ;)) -+- 213.245.19.151 = Mozilla/5.0 (X11; U; Linux i686; en-US; rv:1.0.1) Gecko/20020830

Ce message est daté d'août 2003, soit quelques mois à peine après, donc dans une fenêtre temporelle qui parait encore raisonnable. Une adresse pour cette personne semble exister sur Salon de Provence. La nature du message précédent ne semble pas du tout en rapport avec le sujet ici traité, mais à voir...

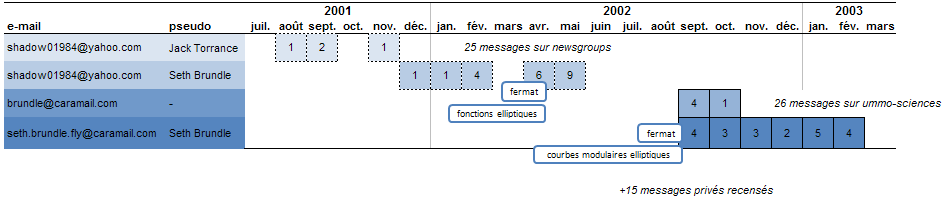

L'analyse lexicale : Seth Brundle Fly est-il Mel Vadeker ?

| Afin d'établir une évaluation factuelle des profils, une comparaison des termes lexicaux considérés comme rares à partir de différentes sources (lettres "Ummites", site de Mel Vadeker et envois de Seth Brundle Fly) avait été réalisée.

En conclusion de cette analyse superficielle, les lexiques de SBF et de Mel Vadeker présentaient suffisamment de similitudes pour que cela motive une prise de contact avec Seth et Mel Vadeker. Malheureusement, arrivée quelque peu après la bataille (mars 2003) Seth Brundle avait déjà disparu. Il restait Mel Vadeker. NotesIl est de bon ton de se rappeler que "l'on ne trouve que ce que l'on cherche", ce qui vaut pour cette analyse lexicale qui est effectuée à posteriori. L'analyse lexicale n'est pas une preuve en soi; toutefois il me semble que dans ce cas, certains mots clés sont suffisamment rares pour paraître comme des marqueurs fiables. Il reste possible d'affiner cette comparaison, et bien sûr, tout cela ne peut-être qu'un leure volontairement préparé. La source de données restant à établir formellement. |

La méthode utilisée est la suivante: les termes rares appartenant au corpus de Seth Brundle Fly ont été listés, ceci fournissant un "profil lexical" de SBF (ces marqueurs sont l'équivalent d'une "carte d'identité"). Puis, ces termes ont été recherchés dans le corpus de messages reçus de Mel Vadeker ainsi que dans le dossier Ummo. Les termes retrouvés dans ces corpus d'information ont été notés en vert, ceux absents en rouge. |

Débats et Analyse

a) Factuel

Michaël :

SBF est construit sur analyse très pointue de la personnalité de Mel Vadeker (sa vie personnelle, son histoire intime), ou alors C'EST Mel Vadeker. Nous pouvons parler de « jeu de rôle » ou de « simulation de personnalité ». Les échanges réalisés avec SBF sont relativement « doctes ». SBF a un rôle de régulateur de l'information dans la mesure où il essaye d’orienter et de consolider en permanence le débat sur des objectifs précis, tels que :

- la création d’un réseau de réflexion en mettant en garde contre les attitudes « autoritaires »,

- amener les individus à reconstruire d’autres perspectives et interprétations sur leur façon d’appréhender et d’analyser les informations, briser les préjugés,

Mel :

Il y a peut être egalement dans ce protocole une analyse poussée d'autres personnalités, comme celle de Yan (chapakazol) - lié avec quelques phrases clés de la lettre du 18 janvier - et du trio JPP - AJH - JP pour l'adaptation aux patterns et aux mises en relation des critiques psychologiques et epistemologiques. Le protocole est donc une continuation historique de précontacts et de provocations à destination de JPP - AJH - JP, je pense que l'etude psychologique des profils s'est affinée et à été intégrée ensuite pour le cas SBF sur la liste ummo-sciences. Ce qui explique peut être la réaction de JPP qui tout d'un coup comprend differement la situation

b) Au niveau meta

Michaël :

- analyse sociologique de la liste ummo-science et leurs principaux acteurs, étude à-priori des contraintes engendrées par l’intervention de SBF et tentatives de résolution/médiation

- le protocole prolonge certains événements de la vie personnelle de Mel et l’amène à s’engager dans l’affaire et à se replonger dans son passé

SBF « régule » dans la mesure ou il tente de préserver le degré d’autonomie des personnes avec lesquelles il communique : il donne des pistes et non pas des preuves flagrantes de ce qu’il avance.

Une exception lorsque le discours de Seth est placé sur un niveau plus personnel, et qu’il s’exprime en tant que Mr X ou x.x.x.M

Mel :

Mr X. est ce lien humain entre la machine et l'extraterrestre, entre les reseaux de contactés et des foyers d'informations exoanthropologiques. Par contre, il n'a pas explicitement signé, dans le protocole il n'a pas donné de marque precise. Est-ce que c'est la personnalité de Mr X. qui s'exprime ou n'y a -t-il qu'une interface artificielle et psychologique negociée entre 3 parties : Homme-Machine-Extraterrestre. Peut être que l'on ressent un peu mieux la presence de Mr X. au niveau des rares textes diffusés par SBF en privé ?

c) Hypothèses

Michaël :

Un dialogue quel qu’il soit s’établit suivant un protocole d’échange, implicite ou explicite. SBF peut, dans tous les cas, être considéré comme un « protocole ». Mais y a-t-il une unique et authentique personnalité qui contribue à la génération de ce discours ? La réponse à cette question est plus que discutable puisqu’il semble que SBF soit « calibré » à partir d’une liste d’objectifs précis, dont ceux relevés précédemment.

Si nous ne savons rien sur ceux qui ont construit le protocole SBF, (hors les propositions indécidables de Duncan), il est certain qu’ils connaissent bien M.V. ; il est également possible que M.V. connaisse ces individus pour avoir échangé avec eux dans le passé.

Mel :

Il est hautement probable que le protocole SBF fut utilisé sur moi par le passé à des fins differentes dans une orientation littéraires et métaphysiques